国内において、テレワーク導入で必要となるセキュリティ対策を網羅的に解説したガイドラインとしては、総務省のテレワークセキュリティガイドラインがあります。(注1)初版の発行は2004年と古く、その後テレワークを取り巻く環境やセキュリティ動向の変遷にあわせて改定が継続され、2021年5月31日に第5版が公開されています。 (注2)

テレワークに関連するインシデント例とその対策

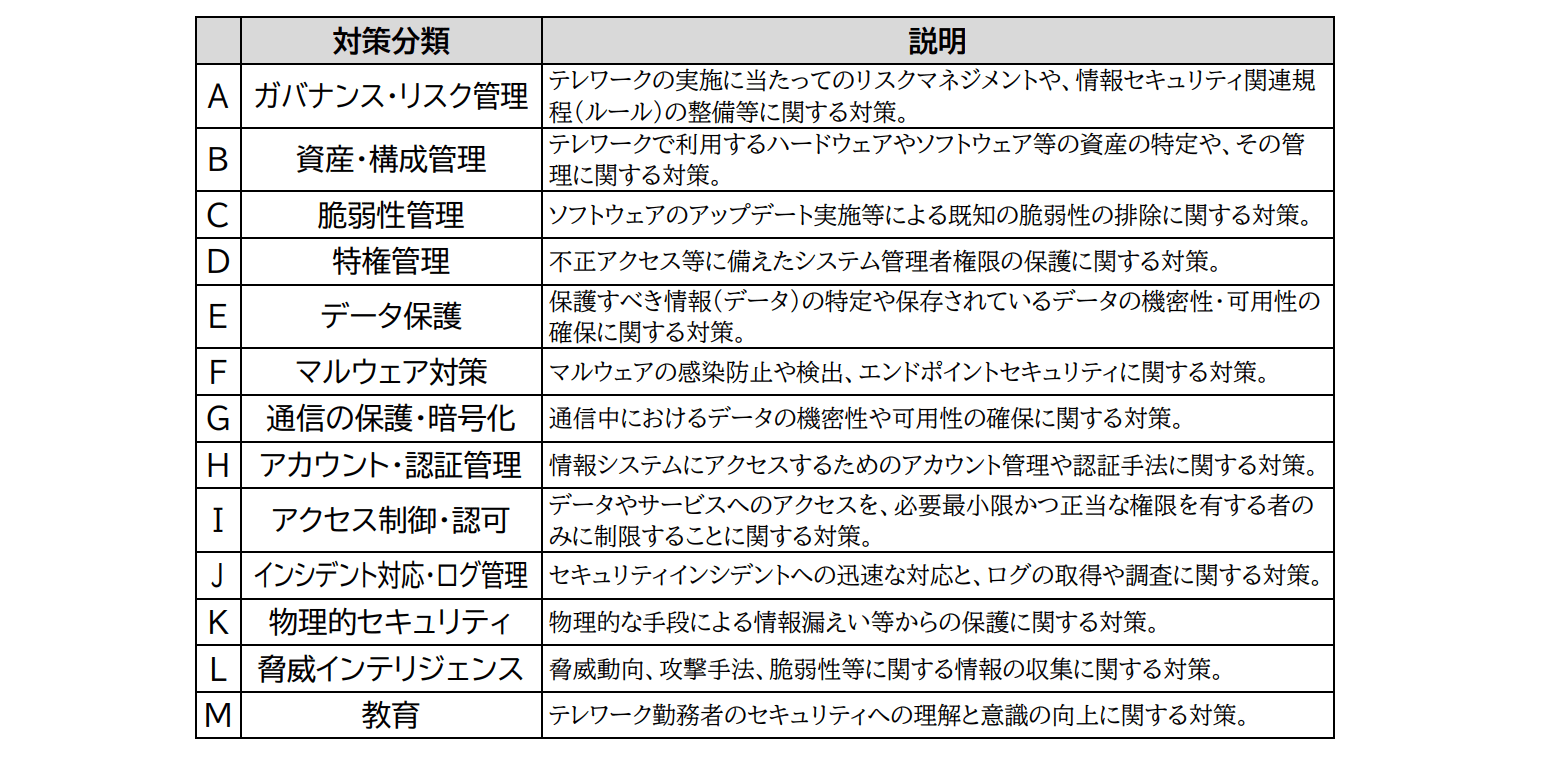

総務省「テレワークセキュリティガイドライン第5版」では、13の対策分類に分け、網羅的にその対策を示しています。また、前述の通り、対策の実施項目については「経営者」「システム・セキュリティ管理者」「テレワーク勤務者」の3つの立場で必要となる対策を記載しています。

(総務省「テレワークセキュリティガイドライン第5版」P.55より抜粋)

(総務省「テレワークセキュリティガイドライン第5版」P.55より抜粋)

これらの対策項目は、インシデントの具体例に対してどのように適用が可能かについても、本ガイドラインの巻末(第6章 テレワークにおけるトラブル事例と対策)にて紹介されています。本稿では、これらのインシデント事例から3つの事例を抽出しました。それぞれのインシデントを概要と筆者にて一部補足しつつ、テレワークセキュリティガイドラインに基づく対策の具体例について紹介します。

基本的に取り組むことが求められる「基本対策」と、一定の予算や組織体制が整備されていないと実施が困難なセキュリティ対策であるものの、実施により更なるセキュリティの向上が見込める「発展対策」をそれぞれ掲載しています。

インシデント事例その1 – VPN機器の既知の脆弱性に対する攻撃

2020年8月、海外セキュリティベンダーの提供するVPN機器を利用している企業の内、約900社分のIDやパスワードなどの認証情報が、ハッカーが集まるフォーラムに掲載されたことが確認されました。これらの認証情報は、既知の脆弱性を放置したまま運用し続けていたVPN機器が攻撃を受け、認証情報が窃取され流出したものであると想定され、日本国内でも40社近くの企業が保有するVPN機器に対し、不正アクセスが行われていたことがわかりました。

テレワークセキュリティガイドラインを用いた有効な対策

<基本対策>

| ガイドライン項目 | 誰が? | 何を実施する? |

|---|---|---|

| C-2 脆弱性管理 | システム・セキュリティ管理者 | オフィスネットワークにアクセスする際に必要となるVPN機器やリモートデスクトップアプリケーション等について、最新のアップデートやパッチ適用を定期的に行う。 |

| C-2 脆弱性管理 | システム・セキュリティ管理者 | テレワークで利用する端末やソフトウェアについて、メーカーサポートが終了しているものを利用しないようにテレワーク勤務者に周知する。 |

VPN機器の既知の脆弱性に対する攻撃記事例と対策へのコメント

テレワークの普及に伴いVPNの利用が広がった結果、VPN機器はより脅威アクターによる攻撃の対象として狙われやすくなった可能性があります。

VPN機器の認証が突破されてしまった場合、VPNを利用するユーザと同じ権限(もしくはそれより上位の権限)を用いられる可能性があることから、容易に社内ネットワークの情報資産にアクセスが行えてしまう懸念があります。

そのため、既知の脆弱性に対しては早期にパッチを適用し、常に最新のバージョンを利用することを推奨します。また、その他の対策手段として、VPN機器のログを定期的に監査し、不正アクセスが行われていないか認証ログ等を監査することも有効な手立てになりますが、悪意のある第三者によって正規のユーザの認証情報が用いられている場合、それ自体が不正かどうかをログから判断することは困難かもしれません。

インシデント事例その2 – 公開システムにおけるアクセス権限の設定不備

2020年12月、電子決済サービスを提供する企業において、アクセス権限の設定不備により、加盟店情報を格納したデータベースに対して不正アクセスが発生。この攻撃により、加盟店の名称、住所、代表者名など最大2000万件以上の情報流出の可能性があるなど、深刻な事態となりました。原因はサーバメンテナンス時のアクセス権限の変更によるものとされています。

テレワークセキュリティガイドラインを用いた有効な対策

<基本対策>

| ガイドライン項目 | 誰が? | 何を実施する? |

|---|---|---|

| I-3 アクセス制御・認可 | システム・セキュリティ管理者 | データに対するアクセス制御に際して、オフィスネットワーク上の共有フォルダやクラウドサービスに対するアクセス権限設定、ファイアウォール設定等により、機密情報を閲覧・編集する必要のないテレワーク端末やテレワーク勤務からのアクセスを制御する。 |

| I-3 アクセス制御・認可 | テレワーク勤務者 | 複数人でデータを共有可能な場所(オフィスネットワーク上の共有フォルダ、ファイル共有サービス等)に機密情報を保存する場合、情報を閲覧・編集する権限が にあるか確認し、適切な設定を実施(テレワーク勤務者で設定できない場合はシステム・セキュリティ管理者に相談)する。 |

<発展対策>

| ガイドライン項目 | 誰が? | 何を実施する? |

|---|---|---|

| I-4 アクアセス制御・認可 | システム・セキュリティ管理者 | データに対するアクセス制御に際して、テレワーク勤務者の職務や役割、テレワーク端末の種類やそのセキュリティ対策状況を考慮した動的なアクセス制御を実装する。 |

公開システムにおけるアクセス権限の設定不備事例と対策へのコメント

ガイドラインに記載のあるアクセス制御を行うにあたり、基本的な考え方として「Need to knowの原則」と「最小権限の原則」も参考になります。Need to knowの原則は「当該情報を知る必要がある人のみに、それを知る権限を与える」こと、また、最小権限の原則は「付与する権限は、必要最小限のタスクを実行できるものとする」ことです。

テレワークの普及により、これまで社内ネットワークからのアクセスのみを許可していた環境に対して、外部ネットワークからもアクセス可能とするなど、システムのアクセス制御や認可に変更を加えるケースが生じた場合は、まずはNeed to knowの原則・最小権限の原則に基づいて、設定変更を検討・実施いただくことを推奨します。

インシデント事例その3 – USBメモリの紛失

2020年6月、教育機関において児童や関係者述べ3,000人以上の氏名・住所・電話番号等を含む個人情報を記録したUSBメモリを紛失する事故が発生。テレワークを実施するために、USBメモリを用いて情報を外部に持ち出したことが起因であり、当該教育機関は関係者に対して謝罪を行いました。

テレワークセキュリティガイドラインを用いた有効な対策

<基本対策>

| ガイドライン項目 | 誰が? | 何を実施する? |

|---|---|---|

| E-4 データ保護 | システム・セキュリティ管理者 | テレワーク勤務 によるリムーバブルメディア USBメモリ、CD、DVD等 の使用は、業務上の必要性が認められたものに限定し、ルールで規定する。 |

| E-4 データ保護 | システム・セキュリティ管理者 | テレワーク端末にデータを保存することが想定される場合は、内蔵されるHDDやSSDの記録媒体レベルで暗号化を実施するようにテレワーク勤務者に周知する。また、テレワーク業務で使用するUSBメモリ等も同様に対応する。 |

| E-9 データ保護 | システム・セキュリティ管理者 | テレワーク端末の紛失・盗難に備え、MDM Mobile Device Management ソリューション等を導入し、有事の際の遠隔制御でのデータ・アカウント初期化、ログイン時のパスワード認証の強制、ハードディスクの暗号化等の機能を有効化する。 |

| E-10 データ保護 | システム・セキュリティ管理者 | テレワーク端末の紛失時に端末の位置情報を検知するためのアプリケーションやサービス等を導入する。 |

| E-2 データ保護 | テレワーク勤務者 | リムーバブルメディア USBメモリ、CD、DVD等 は、業務上必要であり、ルールで許可されている場合のみ利用する。 |

| E-3 データ保護 | テレワーク勤務者 | テレワーク端末にデータを保存することが想定される場合は、内蔵されるHDDやSSDの記録媒体レベルで暗号化を実施する。 |

| H-6 アカウント・認証管理 | システム・セキュリティ管理者 | 利用認証に一定回数失敗した場合、テレワーク端末の一定時間ロックや、テレワーク端末上のデータ消去を行うよう設定する。 |

<発展対策>

| ガイドライン項目 | 誰が? | 何を実施する? |

|---|---|---|

| E-8 データ保護 | システム・セキュリティ管理者 | テレワーク端末にデータを保存することが想定される場合は、内蔵されるHDDやSSDの記録媒体レベルでの暗号化を強制し、テレワーク勤務者で設定を変更できないようにする。また、テレワーク業務で使用するUSBメモリ等も同様に対応する。 |

USBメモリの紛失事例と対策へのコメント

テレワークにおいてのセキュリティリスクは、サイバー攻撃によるものだけではなく、情報資産の物理的な持ち出しとその紛失リスクについても考慮しなければなりません。テレワークセキュリティガイドラインが示す上記の対策は、USBメモリの物理的紛失・盗難のみに限らず、ノートPC・スマートフォン等のモバイルデバイス、物理的な持ち出しが可能な端末への対策になります。

USBメモリの紛失事故は情報漏えい事故の中でも頻繁に見受けられるケースであることから、その使用には十分の配慮が必要です。「原則的にUSBメモリによる情報持ち出しは行わない」「やむを得ない理由からUSBメモリを使用する場合は、関連部門に申請の上、会社貸与のUSBメモリを使用する」等、会社として規定した上で利用いただくことを推奨します。また、市販のUSBメモリの中には、暗号化・ウイルス対策・指紋認証・自動データ消去など、セキュリティ機能を有したハイエンド製品もありますので、それらを利用することもご検討ください。

まとめ

弊社では『テレワーク簡易セキュリティ評価ツール』を開発し、設問形式でお答えいただくことで、総務省 「テレワークセキュリティガイドライン 第5版」で定義される13の分野におけるセキュリティ対策の達成度合いをレーダーチャートで把握することができます。テレワーク・リモートワークセキュリティの現状把握にお役立てください。

⇒【無料】テレワーク簡易セキュリティ評価ツール

https://www.pnc.jp/psstel/

新型コロナウィルス感染症の流行により、多くの企業でテレワークの導入が急加速しました。テレワークは日常業務における利便性の向上のみならず、今回のような緊急事態において業務継続のため有効な手立てとなります。一方で、十分なセキュリティ対策を行っていなければ、今回ご紹介したようなインシデント事例のリスクが高まります。

「敵(サイバー脅威)を知り、己(自社の対策状況)を知れば百戦(業務遂行も)危うからず」

これらの課題を解決するにはセキュリティ状況を把握し、リスクを見える化することも重要です。

弊社では「P-SS 情報セキュリティ評価サービス」を通じて、セキュリティ対策状況を把握し、どこに弱点があるか、攻撃を受けやすい脆弱性があるかを可視化、必要な対策の優先順位をつけることを可能にします。

⇒「P-SS 情報セキュリティ評価サービス」|PNC株式会社

https://www.pnc.jp/pss.html

ご興味がございましたら、ぜひお問い合わせください。

出典

- 注1:「テレワークにおけるセキュリティ確保」総務省, 2021年5月31日(最終アクセス日:2021年6月30日)

![]() 総務省|テレワークにおけるセキュリティ確保

総務省|テレワークにおけるセキュリティ確保 - 注2:「テレワークセキュリティガイドライン(第5版)」総務省, 2021年5月31日(最終アクセス日:2021年6月30日)

https://www.soumu.go.jp/main_content/000752925.pdf