昨今、急速にリモートワークが増加していますが、全てのサービスをクラウド化することができず、ファイルサーバなどオンプレミス(社内)の機器が残り、社内へVPNアクセスされている方も多いと思います。1つの回線にたくさんの利用者が集中するとネットワークの限界値に達してしまい、思うようにアクセスできなくなってしまうこともあります。そんなときは、回線を増設して帯域を増やすこともできます。

今回は、UTM製品のFortiGateを利用した回線増設例を記載してみます。

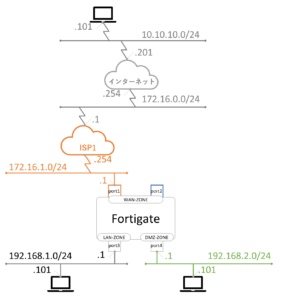

回線増設前の構成

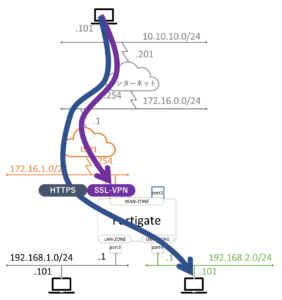

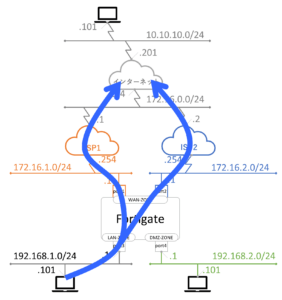

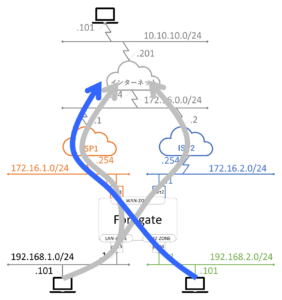

下記の図のような構成を考えてみます。

疑似インターネットと社内LAN, DMZがあり、FortiGateに対して「SSL-VPN」とDMZの機器に対して「HTTPS」のアクセスをする構成を想定してみます。

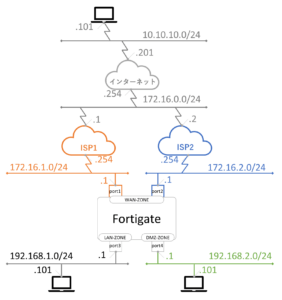

回線増設後の構成

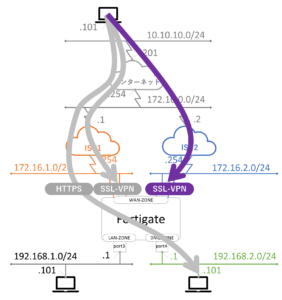

回線増設したときの構成は以下です。

回線増設前の外部からのアクセスはそのままに、増設した回線にも「SSL-VPN」を有効にしてみます。

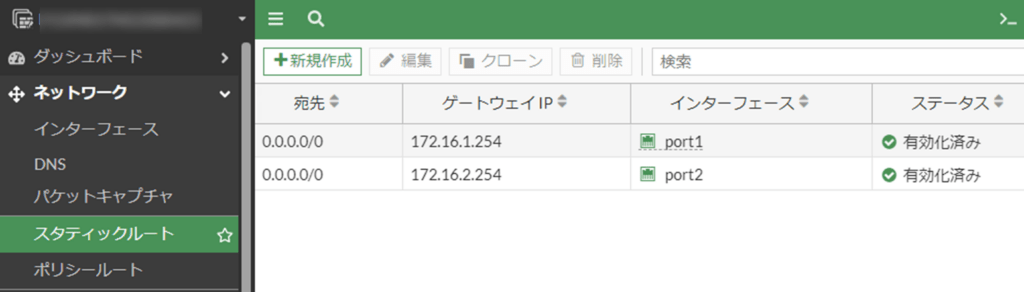

2つのデフォルトゲートウェイ

FortiGateには、ECMP(Equal Cost Multi Path)機能というものが備わっています。ECMPは、複数のゲートウェイでルーティングされたトラフィックをロードバランスできるようにするメカニズムです。

ECMPのアルゴリズムには以下のようなものがあります。

| ECMP | 説明 |

| source-ip-based (デフォルト値) | トラフィックは、インターフェイス間で均等に分割されます。 送信元 IP アドレスが同じセッションは、同じパスを使用します。 |

| weight-based | インターフェースに接続されるセッション数に基づいて分散されます。 |

| usage-based | トラフィック帯域幅がしきい値を超えるまで同じインタフェースが使用されます。 |

| source-dest-ip-based | トラフィックは、インターフェイス間で均等に分割されます。 送信元 IP アドレスと宛先 IP アドレスが同じセッションは、同じパスを使用します。 |

このECMP機能を利用することで、デフォルトゲートウェイを2つもつことができます。

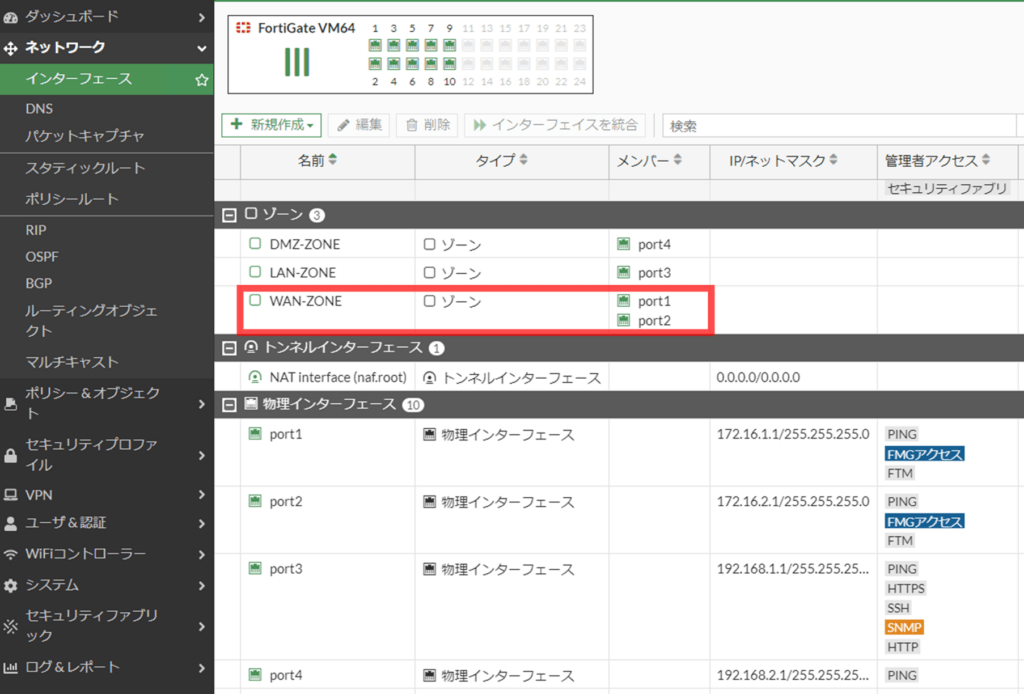

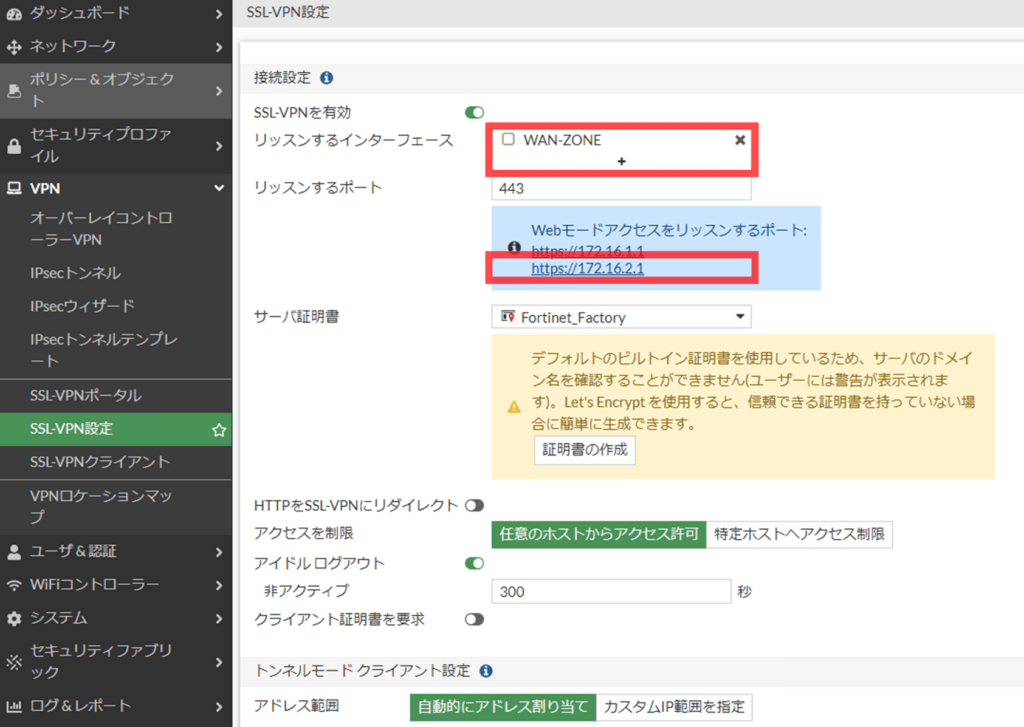

SSL-VPNの追加

現在、インタフェースにゾーンを定義している場合は非常に簡単です。WANのゾーンに追加したポートを組み込むだけでもSSL-VPNが有効になります。※ファイアウォールポリシーも同様です。

外向け通信について

外向けの通信は、ECMP機能によって負荷分散されます。

ただし、先述のように既定では「source-ip-based」が採用されているため、同じ送信元からのアクセスは同じインタフェースを使います。宛先も含めてバランシングする場合は、「source-dest-ip-based」を採用します。

また、「特定のセグメントやクライアントからは固定のゲートウェイを利用したい」場合には「ポリシールーティング」が利用できます。

まとめ

以上のように、回線増設をする場合でも既存機器の機能を駆使することで構成できるかもしれません。ECMPやポリシールーティングはFortiGateだけでなく各社のネットワーク機器に備わっている機能です。

PNCは、ネットワークやサーバといったITインフラのエキスパート集団です。もし、お困りなことがございましたらお気軽にご相談ください。